Nous souhaitons vous rappeler quelques pratiques de sécurité essentielles pour votre espace client PlanetHoster :

- Mot de passe de l’espace client : celui-ci doit être différent de celui de votre boîte courriel.

- Activez la double authentification (Google Authenticator) de l’espace client PlanetHoster.

- Modifiez le mot de passe de votre boîte courriel si elle a été victime d’une brèche dans le passé. Pour vérifier : https://haveibeenpwned.com/

- Changez fréquemment l’ensemble de vos mots de passe.

- Vérifiez l’historique des connexions à votre compte PlanetHoster.

IMPORTANT : Ce message a pour but de vous aviser que nous avons reçu une dizaine de retours de clients nous indiquant des infiltrations/demandes de réinitialisation de leur mot de passe sur leur espace client entre la période du 12 et 14 aout 2018. Les boites emails étaient hébergées chez des FAI français!

Normalement ce type de tentatives de réinitialisation n’est pas concluant car le hackeur n’a pas accès à la boîte courriel. Cependant, ici, ces mots de passe ont été réinitialisés avec succès et les comptes ont été utilisés à des fins malveillantes.

Pourquoi cela a-t-il fonctionné ?

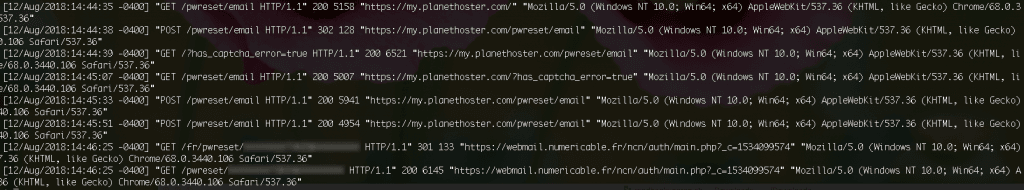

À vrai dire, ce problème nous à fortement inquiété mais après plusieurs heures de recherche, nous avons fini par trouver la source du problème. Voici un petit exemple de logs, sur lesquels nous avons volontairement caché les informations confidentielles (IPs, email ou encore Token) :

Si vous analysez ce bloc, le hackeur passe par un Proxy de notre confrère OVH et procède via l’URL de réinitialisation du mot de passe dans l’espace client. Il passe correctement le reCAPTCHA de Google pour récupérer le courriel comprenant le token :

54.37.30.XX – – [12/Aug/2018:14:44:35 -0400] « GET /pwreset/email HTTP/1.1 » 200 5158 « https://my.planethoster.com/ » « Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36 »

54.37.30.XX – – [12/Aug/2018:14:44:38 -0400] « POST /pwreset/email HTTP/1.1 » 302 128 « https://my.planethoster.com/pwreset/email » « Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36 »

54.37.30.XX – – [12/Aug/2018:14:44:39 -0400] « GET /?has_captcha_error=true HTTP/1.1 » 200 6521 « https://my.planethoster.com/pwreset/email » « Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36 »

54.37.30.XX – – [12/Aug/2018:14:45:07 -0400] « GET /pwreset/email HTTP/1.1 » 200 5007 « https://my.planethoster.com/?has_captcha_error=true » « Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36 »

54.37.30.XX – – [12/Aug/2018:14:45:33 -0400] « POST /pwreset/email HTTP/1.1 » 200 5941 « https://my.planethoster.com/pwreset/email » « Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36 »

54.37.30.XX – – [12/Aug/2018:14:45:51 -0400] « POST /pwreset/email HTTP/1.1 » 200 4954 « https://my.planethoster.com/pwreset/email » « Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36 »

La chose la plus étrange est que l’IP revient sur l’espace client avec le token et que le référé est bien le webmail de numericable:

54.37.30.XX – – [12/Aug/2018:14:46:25 -0400] « GET /fr/pwreset/XXXXXXXXTOKENXXXXXXXXX HTTP/1.1 » 301 133 « https://webmail.numericable.fr/ncn/auth/main.php?_c=1534099574″ « Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36 »

54.37.30.XX – – [12/Aug/2018:14:46:25 -0400] « GET /pwreset/XXXXXXXXTOKENXXXXXXXXX HTTP/1.1 » 200 6145 « https://webmail.numericable.fr/ncn/auth/main.php?_c=1534099574″ « Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36 »

54.37.30.XX – – [12/Aug/2018:14:46:33 -0400] « POST /pwreset HTTP/1.1 » 302 105 « https://my.planethoster.com/pwreset/XXXXXXXXTOKENXXXXXXXXX » « Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36 »

54.37.30.XX – – [12/Aug/2018:14:46:34 -0400] « GET / HTTP/1.1 » 200 6498 « https://my.planethoster.com/pwreset/XXXXXXXXTOKENXXXXXXXXX » « Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36 »

Cela indique un accès direct à la boite courriel au niveau FAI Numéricable.

Une fois l’accès établi à l’espace client, plusieurs actions non légitimes ont été effectuées au sein de PlanetHoster. Par exemple :

- Commande de domaines

- Changement de nameserveurs

- Suppression de contenus

- Commande d’hébergements/serveurs

- Envoi de SPAM

- Hébergement de phishing/hameçonnage

- …

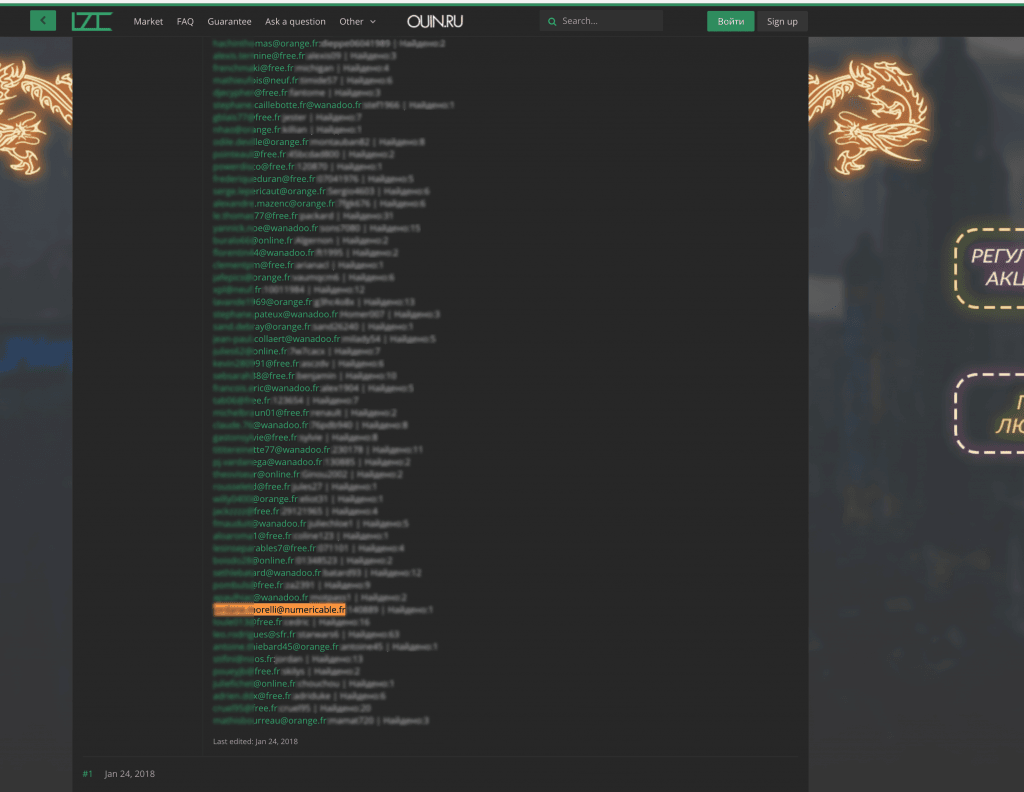

Pour information, les boîte courriels sur lesquelles nous avons détectés des activités illicites sont principalement basées sur des fournisseurs d’accès Internet français :

- @free.fr

- @numericable.fr

- @orange.fr

- @wanadoo.fr

- …

Pour le moment, nous n’avons pas détecté d’adresse du type Gmail/Hotmail ou étant lié à des domaines propres !

Après différentes recherches sur la toile ou encore Google, nous sommes tombés sur des Pastebin ou encore des forums russes indiquant l’adresse courriel et le mot de passe en claire du compte de messagerie chez le fournisseurs d’accès Internet français. Donc, une personne malveillante peut accéder à tout service lié à la boite mail en question. Il suffit qu’il réinitialise le mot de passe du service Y ou Z et le tour est joué puisque l’email de reset sera envoyé à la boite mail!

Comment se protéger contre de futures attaques ?

Sachez qu’au niveau de PlanetHoster, nous avons mis en place un grand nombre de protections (optionnelles mais recommandées) depuis plusieurs années pour nous prémunir telles que:

- Double Authentification avec Google Authentification

- Restriction par IP

- Vérification Anti-fraude basé sur l’IP/Pays/compte courriels/…

- Validation identité par SMS (Nouvelle commande)

- Utilisation de reCAPTCHA

- …

Pour cet incident, nous avons pris la décision d’alerter personnellement les clients par téléphone et d’envoyer un rapport d’incident aux autorités compétentes afin de retracer la/les personnes abusant des comptes.

Nous vous invitons dès lors à prendre les mesures suivantes afin d’éviter ce type de désagréments :

- Ne jamais utiliser le même mot de passe pour différents services.

- Changez fréquemment vos mots de passe.

- Activez la double authentification via Google Authentification.

- Vérifiez les IPs qui se sont connecté à votre compte.

De plus, ce site vous permettra de savoir si votre adresse courriel a déjà été victime d’une brèche de sécurité : https://haveibeenpwned.com/