La double authentification, parfois appelée vérification en deux étapes ou authentification à deux facteurs, est un processus de sécurité dans lequel l’utilisateur fournit deux facteurs d’authentification différents. Cette méthode permet de mieux protéger vos identifiants et ressources. En imposant une double authentification, cette méthode apporte une meilleure sécurité qu’une méthode classique basée généralement un mot de passe ou un code d’accès. Les méthodes d’authentification à deux facteurs reposent sur la fourniture par les utilisateurs d’un mot de passe et d’un deuxième facteur.

Qu’est-ce que la double authentification ?

L’authentification à deux facteurs est une forme d’authentification multifactorielle. Techniquement, elle est utilisée chaque fois que deux facteurs d’authentification sont nécessaires pour accéder à un système ou à un service. Cependant, l’utilisation de deux facteurs de la même catégorie ne constitue pas une double authentification Par exemple, l’exigence d’un mot de passe et d’un secret partagé est toujours considérée comme une authentification à facteur unique, car ils appartiennent tous deux au même facteur d’authentification, la connaissance.

En ce qui concerne les services d’authentification à facteur unique, l’ID utilisateur et le mot de passe ne sont pas les plus sûrs. L’un des problèmes de l’authentification par mot de passe est qu’elle exige des connaissances et de la diligence pour créer et mémoriser des mots de passe solides. Les mots de passe nécessitent une protection contre de nombreuses menaces internes, comme les notes autocollantes stockées de manière négligente avec des identifiants de connexion, les vieux disques durs et les exploits de social-engineering. Les mots de passe sont également la proie de menaces externes, comme les pirates informatiques.

Avec suffisamment de temps et de ressources, un pirate peut généralement violer les systèmes de sécurité basés sur des mots de passe. Les mots de passe sont restés la forme la plus courante d’authentification à facteur unique en raison de leur faible coût, de leur facilité de mise en œuvre et de leur caractère familier. De multiples questions à réponses multiples peuvent fournir plus de sécurité, selon la façon dont elles sont mises en œuvre, et des méthodes de vérification biométrique autonomes peuvent également fournir une méthode plus sûre d’authentification à facteur unique.

Quels sont les facteurs de la double authentification ?

Il existe plusieurs façons différentes d’authentifier une personne en utilisant plus d’une méthode d’authentification. Actuellement, la plupart des méthodes d’authentification reposent sur des facteurs de connaissance comme un mot de passe traditionnel, tandis que les méthodes d’authentification à deux facteurs ajoutent soit un facteur de possession, soit un facteur d’héritage.

Les facteurs d’authentification, énumérés dans l’ordre approximatif d’adoption pour l’informatique, comprennent :

- Un facteur de connaissance est quelque chose que l’utilisateur connaît, comme un mot de passe, un NIP ou un autre type de secret partagé.

- Un facteur de possession est quelque chose que l’utilisateur possède, comme une carte d’identité, un jeton de sécurité, un téléphone intelligent ou un autre appareil mobile.

- Un facteur inhérent, plus communément appelé facteur biométrique, est quelque chose d’inhérent à l’individu physique de l’utilisateur. Il peut s’agir d’attributs personnels cartographiés à partir de caractéristiques physiques, comme les empreintes digitales authentifiées par un lecteur d’empreintes digitales ; d’autres facteurs d’héritage couramment utilisés comprennent la reconnaissance faciale et vocale. Elle inclut également la biométrie comportementale, telle que la dynamique de frappe, la démarche ou les modèles de parole.

- Un facteur de localisation, généralement indiqué par l’emplacement à partir duquel une tentative d’authentification est effectuée, peut être appliqué en limitant les tentatives d’authentification à des dispositifs spécifiques dans un emplacement particulier, ou plus généralement en suivant la source géographique d’une tentative d’authentification basée sur l’adresse IP source ou d’autres informations de géolocalisation provenant du téléphone mobile ou autre dispositif de l’utilisateur comme des données GPS.

- Un facteur temporel limite l’authentification de l’utilisateur à une fenêtre temporelle spécifique dans laquelle la connexion est autorisée, et limite l’accès au système en dehors de cette fenêtre.

Il convient de noter que la grande majorité des méthodes d’authentification à deux facteurs reposent sur les trois premiers facteurs d’authentification.

Les différents types de produits double authentification

Il existe de nombreux dispositifs et services différents pour la mise en œuvre de la double authentification. Les produits d’authentification à deux facteurs peuvent être divisés en deux catégories :

- Les jetons que les utilisateurs peuvent utiliser lorsqu’ils se connectent

- Les infrastructures ou logiciels qui reconnaissent et authentifient l’accès des utilisateurs qui utilisent correctement leurs jetons.

Les jetons d’authentification peuvent être des dispositifs physiques, tels que des porte-clés ou des cartes à puce. Ils génèrent des codes PIN pour l’authentification. Ces codes d’authentification, également appelés mots de passe uniques, sont généralement générés par un serveur et peuvent être reconnus comme authentiques par un dispositif ou une application d’authentification. Les entreprises doivent déployer un système pour accepter, traiter et autoriser – ou refuser – l’accès aux utilisateurs s’authentifiant avec leurs jetons. Il peut être déployé sous la forme d’un logiciel serveur, d’un serveur matériel dédié ou d’un service fourni par un fournisseur tiers.

Comment fonctionnent les jetons

Des jetons sont disponibles pour différentes approches d’authentification. Une clé matérielle populaire est la YubiKey, un petit périphérique USB qui prend en charge les mots de passe à usage unique (OTP). Lorsqu’un utilisateur disposant d’une clé YubiKey se connecte à un service en ligne prenant en charge OTP, tel que Gmail, GitHub ou WordPress. Il suffit dInsérer sa clé YubiKey dans le port USB de son appareil, entre son mot de passe, clique dans le champ YubiKey et touche le bouton YubiKey. La YubiKey génère un OTP et le saisit dans le champ.

Le ANP est un mot de passe à usage unique de 44 caractères. Les 12 premiers caractères sont un ID unique qui identifie la clé de sécurité enregistrée avec le compte. Les 32 caractères restants contiennent des informations cryptées à l’aide d’une clé connue uniquement de l’appareil et des serveurs de Yubico, établie lors de l’enregistrement initial du compte. L’ANP est envoyé du service en ligne à Yubico pour vérification de l’authentification. Une fois l’OTP validé, le serveur d’authentification Yubico renvoie un message confirmant que c’est le bon jeton pour cet utilisateur. La double authentification est terminée.

Authentification à deux facteurs pour l’authentification de dispositifs mobiles

Les Smartphones offrent une variété de possibilités pour la double authentification. Certains appareils sont capables de reconnaître les empreintes digitales ; une caméra intégrée peut être utilisée pour la reconnaissance faciale ou le balayage de l’iris et le microphone peut être utilisé pour la reconnaissance vocale. Les téléphones intelligents équipés d’un GPS peuvent vérifier la position comme facteur supplémentaire. Le service de messages vocaux ou de messages courts (SMS) peut également être utilisé comme canal pour l’authentification hors bande.

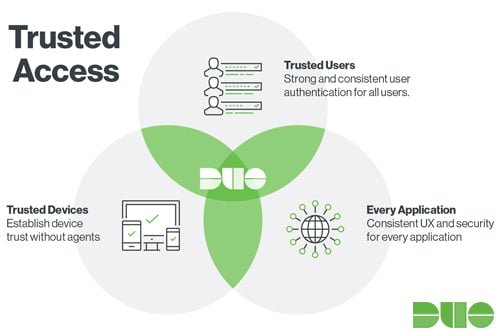

Apple iOS, Google Android, Windows 10 et BlackBerry OS 10 ont tous des applications qui prennent en charge la double authentification. Elles permettant au téléphone lui-même de servir de périphérique physique pour satisfaire le facteur de possession. Duo Security est un fournisseur de plate-forme double authentification dont le produit permet aux clients d’utiliser leurs appareils en toute sécurité. La plate-forme de Duo établit d’abord qu’un utilisateur est digne de confiance avant de vérifier que son appareil mobile peut également être digne de confiance par l’authentification de l’utilisateur.

L’authentification à deux facteurs est-elle sécurisée ?

Bien que l’authentification à deux facteurs améliore la sécurité – parce que le droit d’accès ne repose plus uniquement sur la force d’un mot de passe – elle n’est pas infaillible. Par exemple, les jetons matériels dépendent de la sécurité de l’émetteur ou du fabricant. L’un des cas les plus médiatisés d’un système compromis à deux facteurs s’est produit en 2011, lorsque la société de sécurité RSA Security a signalé que ses jetons d’authentification SecurID avaient été piratés.

Si vous connaissez d’autres conseils sur la double authentification, n’hésitez pas à les partager dans les commentaires de l’article.

Sur le même sujet :

Maximisez votre sécurité en activant la Double Authentification !

Comment recycler le matériel informatique en toute sécurité ?

15 bonnes pratiques de sécurité pour WordPress

le titre de l’article est « Sécurité : comment installer une double authentification ? »

mais absolument rien dans l’article lui même n’explique comment faire en réalité.

https://blog.planethoster.com/maximisez-votre-securite-en-activant-la-double-authentification/