Internet est un monde où le piratage est omniprésent. En 2016, plus d’un million de fraudes à la carte bancaire ont été commises. 5,6 millions de données personnelles ont été piratées ou perdues. Google a supprimé plus 1,4 milliards de publicités mensongères, illégales ou trompeuses. Face à cette menace permanente, les hautes autorités internationales ont fait des hackers des ennemis publics numéro 1. Pourtant, elles ont oublié que ces pirates évoluent dans un univers qu’ils ont en partie façonné. Phreakers, bidouilleurs ou encore hackeurs, ces geeks ont par leurs piratages repoussé les limites du savoir technologique. Retour sur l’histoire de ces héros de la révolution informatique devenus les hors-la-loi du monde qu’ils ont eux-même créé.

Les phreakers : l’origine du hacking

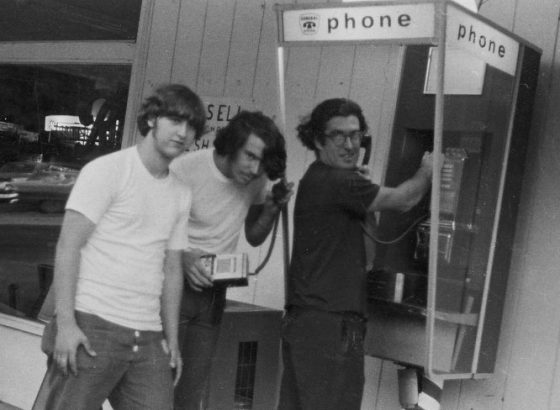

John Drapeur et ses amis phreakers

Le premier piratage n’a pas concerné les ordinateurs mais le réseau téléphonique. En 1970, John Drapeur termine son service militaire. Au cours de ses études en électronique, il découvre un univers caché : le phreaking. Un jeu dont l’objectif est de décortiquer le système téléphonique pour passer des appels gratuits. À l’époque, les réseaux de télécommunication sont contrôlés par des tonalités. Le défi des phreakers consiste alors à trouver des objets capables de reproduire ces mêmes sons.

C’est en mangeant des céréales Captain Crunch que John Draper tombe sur un cadeau révolutionnaire : un sifflet qui émet une sonorité de 2600 Hz soit celle émise par l’une des tonalités des téléphones. Il suffit alors au jeune homme de siffler dans un combiné pour libérer une ligne et passer un appel gratuitement. Avec ses amis phreackers, ils vont s’amuser à prendre le contrôle de réseaux téléphoniques. Surnommé Captain Crunch, Drapeur vient d ‘inventer le hacking : « Un jour nous étions à l’aéroport et nous avons sifflé à côté d’une rangée de téléphones, nous avons ainsi déconnecté tous les appels ! Nous étions en quelque sorte les pères fondateurs des hackeurs ».

La mythique blue box

Le réseau cellulaire devient alors leur terrain de jeu. Cachés dans des cabines téléphoniques, les phreakers reproduisent l’intégralité des tonalités existantes afin de contrôler l’ensemble des lignes cellulaires de nombreuses villes. Et pour dupliquer plus facilement ces sons, John Draper invente un boîtier capable de générer toutes les sonorités utilisées par les compagnies de télécom : la mythique blue box.

Grâce à cette machine, les phreakers commencent à entretenir des conversations sur des lignes à l’intérieur même des systèmes téléphoniques. Il s’agit des premiers chat room où les utilisateurs peuvent rencontrer des personnes partageant les mêmes centres d’intérêts. Au fur et à mesure du temps, le petit groupe se mue en une société secrète de plus en plus importante.

Les phreakers repoussent ainsi leurs limites et commencent à entrer en contact avec les compagnies de téléphone en se faisant passer pour des employés. Ils en profitent pour demander des noms de codes ou encore geler certaines lignes. Leur nouveau jeu finit par être découvert. Les sociétés décident d’envoyer des avertissements à certains phreackers et mènent des enquêtes à leur encontre. Une faible menace face à l’article de Ron Rosenbaum publié dans Esquire. Le journaliste y dévoile leurs secrets de piratage et signe ainsi la fin du phreaking. Les hackers sont alors interrogés par le FBI et John Drapeur est arrêté pour fraude électronique. Il écope de quatre mois de prison.

Le freacking est mort mais laisse derrière lui toute une génération de futurs hackeurs. Ils ne vont pas cette fois-ci s’attaquer au réseau téléphonique mais à celui de l’informatique grâce à l’invention de l’ordinateur personnel surnommé aussi PC.

https://youtu.be/E21sJC0fNaY

Les bidouilleurs : pionniers de l’ordinateur personnel

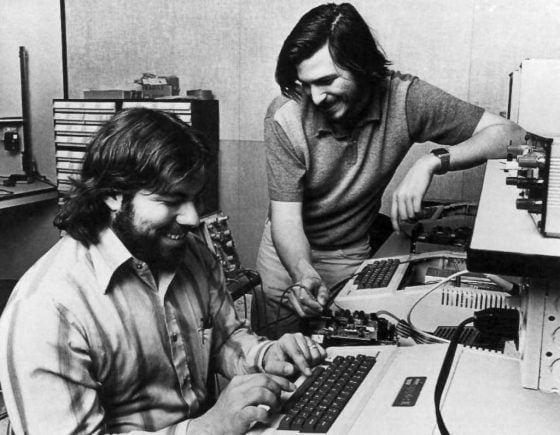

Steve Wozniak et Steve Jobs

En Californie, l’étudiant Steve Wozniak est impressionné par l’article de Ron Rosenbaum. Admiratif des phreakers, le jeune homme décide de fabriquer sa propre blue box mais il n’arrive pas à la faire fonctionner. Il invite alors John Drapeur dans son campus universitaire. Ce dernier lui explique comment actionner la machine et lui montre au passage comment appeler le pape incognito. Steve Wozniak débute ainsi son initiation au codage. Quelques semaines plus tard, il se fait arrêter avec son ami Steve Jobs dans une cabine téléphonique avec une blue blox à la main.

« Le piratage informatique signifie repousser ses limites et réaliser des choses pensées infaisables« . Pour assouvir ses ambitions, Steve Wozniak rêve de s’offrir un ordinateur mais les machines de l’époque sont inaccessibles car trop imposantes, coûteuses et souvent réservées à l’armée. Le jeune homme doit attendre 1975 et l’arrivée sur le marché du premier PC en kit : l’ Altair 8800. Pour le découvrir, Steve Wozniak rejoint un club propriétaire de la fameuse machine.

Le Homebrew Computer Club

Régulièrement, Wozniak se joint au groupe pour tenter de briser les secrets de l’Altair 8800. Les membres du Homebrew Computer Club vont alors commencer leur premier bidouillage informatique : l’exécution d’une chanson par l’Altair 8800. Au fur et à mesure des bidouillages, le club s’agrandit. Les utilisateurs échangent sur leurs problèmes et solutions informatiques avant de construire leurs propres ordinateurs. Habités par l’esprit de partage des connaissances, ils se servent de programmes sans demander l’autorisation aux propriétaires. Une méthode qui ne plaît pas à tout le monde.

En 1976, Bill Gates écrit une lettre au Homebrew Computer Club dans laquelle il les attaque de vol industriel. Des menaces qui n’empêchent pas Steve Wozniak de créer l’Apple 1. Sous l’influence de son ami Steve Jobs, il améliore la machine et commence à la commercialiser. Les ventes de l’Apple II explosent et rapportent plus de 300 000 $. Pour des raisons de secrets de fabrication, Steve Wozniak quitte le Homebrew Computer Club qui fermera définitivement ses portes en 1986.

Le Homebrew Computer Club laisse derrière lui un nouveau terrain de jeu à une génération de très jeunes hackers.

Les hackers : ces adolescents qui tétanisent l’Amérique

Le film WarGames sorti en 1983.

Grâce aux bidouilleurs, les ordinateurs sont devenus accessibles. Une nouvelle génération de hackers va alors en profiter pour mener de nouvelles explorations. Parmi eux, le jeune Kevin Mitnick s’intéresse de près aux réseaux informatiques des agences gouvernementales. Trop jeune pour s’offrir une machine, l’adolescent débute sa carrière dans des magasins électroniques. Il se sert des modems des ordinateurs pour entrer dans ceux d’autres machines. À 17 ans, inspiré par les phreakers, Mitnik rentre avec des amis au sein d’une compagnie de télécommunication pour y voler des manuels techniques. Le délit lui vaut ses trois premiers mois de prison.

À l’image de Kevin Mitnick, d’autres adolescents se lancent dans le hacking. Certains arrivent même à pénétrer l’ordinateur d’un centre de vol de la NASA. Ces prouesses inspirent Hollywood qui produit le film WarGames dans lequel de jeunes hackers s’infiltrent dans des serveurs très puissants jusqu’à provoquer une guerre mondiale. Cette fiction remporte un énorme succès et change pour toujours l’image des hackers. Il ne sont plus les bidouilleurs passionnés d’informatique mais une bande d’adolescents sans état d’âme prêts à s’attaquer à une organisation militaire.

Mitnick va devenir le principal protagoniste de ce mouvement. Attiré par la soif d’apprendre des connaissances interdites, il se consacre entièrement à sa passion. Il finit par s’isoler et loue une chambre d’hôtel pour s’adonner exclusivement au piratage sur Internet, alors très mal sécurisé. Il multiplie les intrusions et autres cyberattaques mais le Web devient un outil professionnel en quête d’une sécurité optimale. Les pirates ne sont plus alors les bienvenus. Le hacking n’est plus considéré comme un hobby mais un délit.

Kevin Mitnick, l’un des dix fugitifs les plus recherchés des USA

En 1988, Kevin Mitnick pirate le logiciel d’une grosse compagnie d’informatique. Face à la psychose déclenchée par le film WarGames, la justice américaine se montre intransigeante envers le délinquant. Mitnick est placé en isolement pendant huit mois, il en sortira au bout d’un an de prison. Il est ensuite placé en liberté surveillée et doit effectuer une cure de désintoxication pour soigner « sa dépendance à l’informatique ».

Placée sur écoute téléphonique, Mitnick découvre qu’il est espionné par une compagnie de téléphonie. Il décide d’intercepter les communications et d’épier toutes les conversations où il est question de lui. L’entreprise s’en aperçoit et porte plainte pour intrusion dans un système informatique. Ne faisant plus confiance ni au gouvernement ni au FBI, Mitnick prend la fuite. Il change d’État, de ville, d’identité et de travail. Le hacker est recruté par un cabinet d’avocat grâce à la fabrication de fausses compétences. En parallèle, il continue son hobby : le hacking. Mitnick pirate les codes sources des compagnies de télécommunication pour passer des appels impossibles à localiser par la police.

Après 3 ans de cavale, le hacker est finalement arrêté par le FBI. Il passera 4 ans et demi en prison avant d’être jugé. Il écope au total de 5 années d’emprisonnement avant d’être de nouveau remis en liberté surveillée. Suite à cette dernière incarcération, le hackeur est interdit à vie de toucher un ordinateur sous peine de retourner directement en prison. Mitnick met ainsi fin à sa carrière mais devient un modèle dans le monde du piratage informatique.

Des hackers engagés

Aaron Swartz

Faire sauter les verrous imposés par les industriels, les hackers du nouveau millénaire cherchent à redonner à Internet sa liberté originelle. En 2001, Jon Johansen, surnommé DVD Jon, réussit ainsi à contourner les protections des DVD et permettre la copie de films. En 2007, George Francis Hotz déverrouille la fonction téléphonique de l’iPhone. Des groupes de pirates militants s’engagent également à dévoiler les dessous de la politique internationale. Des sites comme Wikileaks sont créés pour rendre public des fuites d’informations classées confidentielles.

Parmi les révolutionnaires du Net, Aaron Swartz représente l’idéalisme d’Internet : un espace libre où toutes les données sont accessibles à tous. Le jeune prodige américain n’a qu’un seul combat : rendre public les connaissances retenues en otage dans les « mains d’une poignée de sociétés privées ». Au nom du savoir universel, Swartz va alors pirater la plate-forme payante JSTOR à partir des locaux du Massachusetts Institute of Technology pour publier gratuitement une multitude d’articles scientifiques. Pour ces simples téléchargements, la justice américaine fait de l’étudiant un exemple national. Le bureau du procureur réclame une peine pouvant aller à 35 ans de prison et une amende d’un million dollar. Surveillé de près par le FBI, le hacker de 26 ans sombre dans une profonde dépression et met fin à ses jours en janvier 2013.

Son décès est un véritable choc pour la communauté geek. Tim Berners-Lee, le père d’Internet écrit : « Aaron n’est plus. Aux âmes errantes en ce monde délirant : nous avons perdu un guide et un sage. Aux hackers de la bonne cause : l’un des nôtres a laissé sa vie au combat ». De son combat, Aaron Schawrtz a laissé une série de textes dans lesquels il écrivait : » La vraie question n’est pas de savoir quel effet a eu le travail que l’on a accompli, mais à quoi ressemblerait le monde si on ne l ‘avait jamais accompli« .

Une chose est certaine, en cherchant perpétuellement à repousser les limites pour réaliser des actions jugées infaisables, les hackers ont révolutionné et continuent de bouleverser le monde.